情報通信研究機構の合法不正アクセスの接続元等

先日の投稿(情報通信研究機構の合法不正アクセスの事前調査っぽい接続を調べる - 記憶は人なり)に、コメントでid:aoba_lainさんに総務省の下記報道資料を教えていただきました。

総務省|国立研究開発法人情報通信研究機構法附則第8条第2項に規定する業務の実施に関する計画の認可

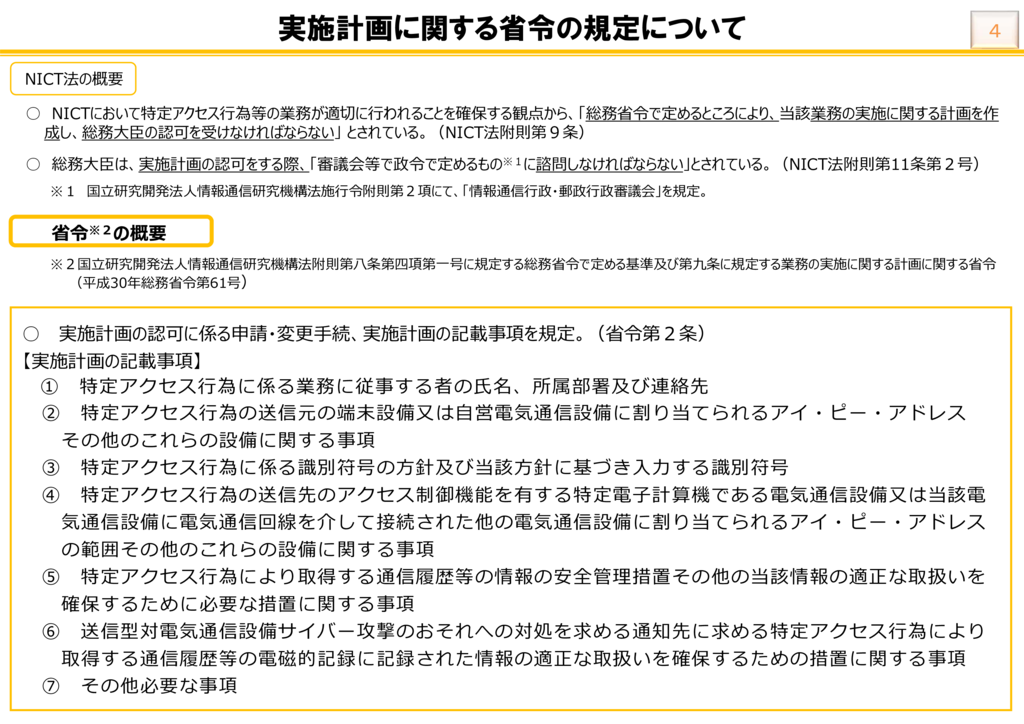

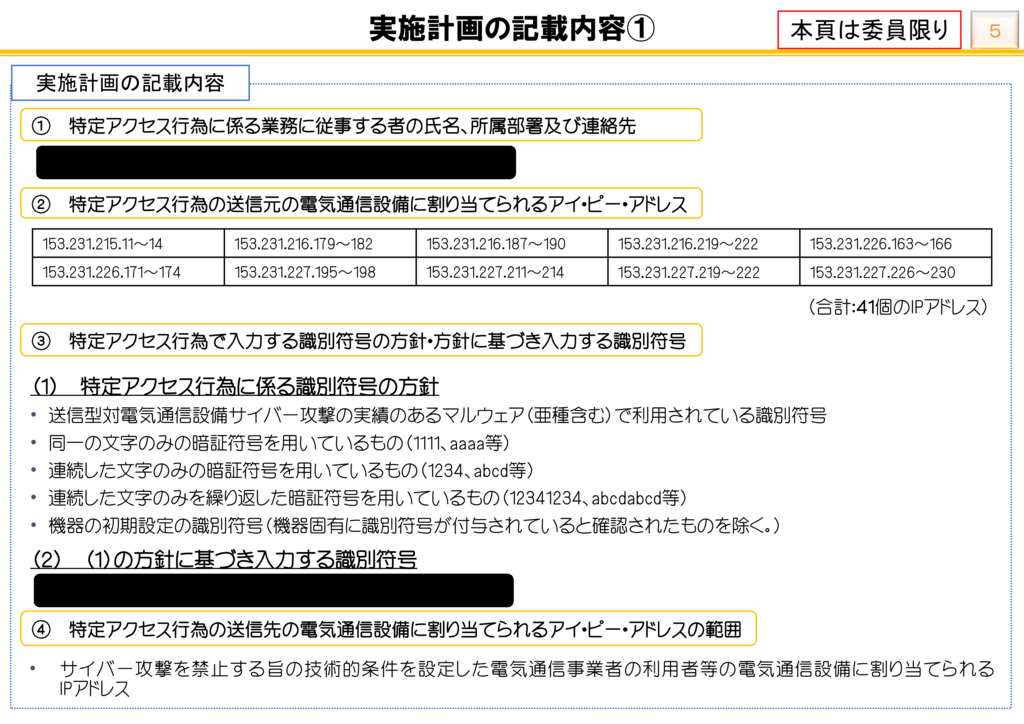

この報道資料の別紙1を見ると、総務省・情報通信研究機構(NICT)が何をしようとしているかの全貌が掴みやすいです。また、接続元IPアドレスも開示されています。

総務省報道資料別紙1の内容

PDFで公開されていますが、元ネタはパワーポイントで、「国立研究開発法人情報通信研究機構法(平成11年法律第162号)附則第8条第2項に規定する業務の実施に関する計画の認可申請の概要」というタイトルのスライドです。PDFを開くのが面倒な方は以下にレンダリング画像を掲載しますのでご参照ください。

調査元IPアドレス

先の私の投稿では、NHK報道(https://www3.nhk.or.jp/news/html/20190125/k10011791591000.html)(※2019/2/1現在既に消えています)の

情報通信研究機構は、調査に使う発信元の「IPアドレス」を事前に公表しています。

に基づいて、NICTの「お知らせ」(日本国内でインターネットに接続されたIoT機器等に関する事前調査の実施について(12月10日更新) | NICT-情報通信研究機構)から確認した19個のIPアドレスを掲載していました。

が、前述の総務省の報道資料の別紙1に掲載された41個のIPアドレスとはいずれも異なります。

NICTが公開しているのは「事前調査」に使うIPアドレス、総務省が公開したのはこれから行ういわゆる「本調査」に使うIPアドレスであり、NHK報道は微妙に間違っていたことになります。

なお、本投稿中の「事前調査」はNICTのお知らせ(日本国内でインターネットに接続されたIoT機器等に関する事前調査の実施について(12月10日更新) | NICT-情報通信研究機構)で使われている「事前調査」と同一の意味で使っています。「本調査」は総務省の報道資料の別紙1で使われている「特定アクセス行為等による調査」の意味で使用します。

いわゆる本調査で使われるのは、前述の総務省の報道資料の別紙1より引用すると、以下41個のIPアドレスになります。

- 153.231.215.11

- 153.231.215.12

- 153.231.215.13

- 153.231.215.14

- 153.231.216.179

- 153.231.216.180

- 153.231.216.181

- 153.231.216.182

- 153.231.216.187

- 153.231.216.188

- 153.231.216.189

- 153.231.216.190

- 153.231.216.219

- 153.231.216.220

- 153.231.216.221

- 153.231.216.222

- 153.231.226.163

- 153.231.226.164

- 153.231.226.165

- 153.231.226.166

- 153.231.226.171

- 153.231.226.172

- 153.231.226.173

- 153.231.226.174

- 153.231.227.195

- 153.231.227.196

- 153.231.227.197

- 153.231.227.198

- 153.231.227.211

- 153.231.227.212

- 153.231.227.213

- 153.231.227.214

- 153.231.227.219

- 153.231.227.220

- 153.231.227.221

- 153.231.227.222

- 153.231.227.226

- 153.231.227.227

- 153.231.227.228

- 153.231.227.229

- 153.231.227.230

事前調査と本調査の違い

事前調査

ポートスキャンとバナー情報の取得を行うとされています。また、昨年発表されたお知らせの文中で「来年1月末までを目途に実施予定」とされていますので、計画通りなら既に完了したものと思われます。

〇事前調査の概要

・日本国内のIPv4アドレスを対象に、22/TCP(SSH)、23/TCP(Telnet)、80/TCP(HTTP)などの宛先ポートに対してポートスキャンを実施し、ポート開放状態のアドレス数の規模などの調査を行います。

・ポート開放状態のアドレスに対してバナー情報※の取得を行い、サービス種類やバージョン情報、機器種別などの状況調査を行います。

日本国内でインターネットに接続されたIoT機器等に関する事前調査の実施について(12月10日更新) | NICT-情報通信研究機構

本調査

前掲の総務省報道資料別紙1によれば、「 特定アクセス行為等による調査」として、「ポートスキャン調査」と「特定アクセス行為による調査」の2段階が明示されています。

「ポートスキャン調査」は文字通りの「ポートスキャン」に加えて「セッション確立・認証要求(バナー情報等取得)」を行うことが図中の文言に記載されています。NICTの事前調査と同等の行為のようです。

「特定アクセス行為による調査」は「ID、パスワードによる認証要求があったものについて、ID、パスワードを入力し、特定アクセス行為を行うことができるか確認。」「 過去に大規模なサイバー攻撃に用いられたID、パスワードの組合せ約100通りを入力。」とされています。

すなわち、本調査には「特定アクセス行為による調査」と称する、脆弱なID・パスワードの組み合わせで実際にログインを試行する行為が含まれるのが事前調査との違いになるようです。

違法性?

初めにお断りしておきますが、私は弁護士資格などは持っておらず、単なる一般人です。法の理解や解釈が誤っている可能性があることをご留意ください。

一般にポートスキャンは自身が管理する機器以外に対して行うべきではないとされています。どこかの軍隊の火器管制レーダー照射と同様に、やられた側から見ると攻撃の前兆と区別がつかないことが大きな理由でしょう。

ですが、他者の機器に対して無断でポートスキャンを行ったとしても、直ちに違法となるわけでは無いと私は認識しています。悪意を持って執拗に高頻度かつ長時間のポートスキャンを継続的に実施し、対象機器のスループットを低下させて本来の機能を損なったり、DDoS同様にサービス停止に追い込んだりすれば、電子計算機損壊等業務妨害罪(刑法234条2)に該当すると判断され違法となると考えられますが、単にポートスキャンされただけでは具体的な被害は何も生じないためです。

一方で、他者の機器に自分に割り当てられたアカウント情報以外で無断でログインすることは、不正アクセス行為の禁止等に関する法律(不正アクセス禁止法)によって直ちに違法となると考えられます。ですが、NICTに限っては「平成30年5月23日 電気通信事業法及び国立研究開発法人情報通信研究機構法の一部を改正する法律(平成30年法律第24号)」に従って実施する上では合法となると解釈できます。故にNICTによる「特定アクセス行為による調査」は合法不正アクセスと表現するのが実態に合っていると考えています。

雑記

先の私の投稿にも書きましたが、NICTによる合法不正アクセスの賛否は意見が割れると思います。ですが、その賛否によらずインターネット接続機器の利用者がするべきことは、機器を安全な状態で維持管理することです。

国(の機関)に合法不正アクセスされるのが嫌だからと言って、NICTのIPアドレスをブロックしても、本質的には何も解決していません。世界のどこにいるかわからない攻撃者(それは他国の政府機関かもしれないし、犯罪・テロ組織かもしれないし、個人かもしれない)よりも、最も信用できないのは日本政府であるという方はNICTをブロックするのが合理的ですが…

先の投稿のブックマークコメントでもいただいていますが、本質的にはインターネットに向けて不要なポートは開けない、簡単に推測できるような脆弱なユーザー名・パスワードは使わない、機器やソフトウェアのセキュリティアップデートを速やかに適用するといったアクションを継続的に実施する必要があります。

おまけ

月が替わったので2019年1月*1に私のルーターに向けられた不審な接続を可視化したデータも掲載しておきます。詳細に分析したわけではありませんが、大まかには前回掲載した2018年12月のデータと同じような傾向とみて良さそうです。

- 時間帯別不審な接続を試みられた回数

- ポート別不審な接続を試みられた回数

- 発信国別不審な接続を試みられた回数

先の投稿と繰り返しになりますが、私が利用しているのは国内の普通のプロバイダで、この回線でサーバーを公開していません。すなわち、多くのインターネット利用者の回線も同様の規模で不審な接続が試行されている可能性が高いと予想されます。

適切な設定で維持管理されたルーターであればこれらの不審な通信は遮断されますが、そうでなければ機器を乗っ取られたり、攻撃の踏み台として利用されるリスクが高いわけです。不審な接続を試みてくる接続元として日本が多い日もありますが、これは既に乗っ取られた機器が国内に多数存在していることを示唆するのかもしれません。

以上。

*1:2018/1/15~16は欠測