ウクライナ侵攻後の不審な接続の試行状況

ロシアによるウクライナ侵攻が2022/2/24に始まってしまいました。それ以前から軍事演習を口実にしたロシア軍のウクライナ周辺への集結といった緊張の高まりもあってか、前日に経済産業省は日本国内向けにサイバーセキュリティの注意喚起を行っています。

www.meti.go.jp

最近発生した日本国内のサイバー攻撃

上記の注意喚起後、日本国内で立て続けに2件のサイバー攻撃が大きく報じらています。一つ目は秋田県の水位計の観測データを集信するPCがサイバー攻撃を受けたという事件です。報道から察するに、リモートデスクトップ接続が(恐らく無防備な状態で)有効化されていたため不正アクセスされ、悪意のあるプログラム(ランサムウェア)を送り込まれて実行されたようです。

www3.nhk.or.jp

二件目は、トヨタ自動車のサプライヤーである小島プレス工業へのサイバー攻撃が発生し、2022/3/1にトヨタ自動車の日本国内の全工場が操業停止に追い込まれたという事件です。これを受けて、経済産業省は改めてサイバーセキュリティ対策強化の注意喚起を同日付でアナウンスしています。

www.meti.go.jp

トヨタ或いは小島プレス工業からサイバー攻撃の詳細については発表されていないようですが、報道によればこちらもランサムウェア攻撃だったようです。

トヨタ系にサイバー攻撃、ランサム行為の現状や影響は-専門家 - Bloomberg

ランサムウェアの侵入経路は明らかになっていないようですが、添付ファイルを開いて悪意のあるプログラムを実行してしまったか、ルーターなどネットワーク機器やサーバーなどネットワーク接続された機器が不正アクセスされた結果ランサムウェアが実行されたと考えられるでしょう。

昨今の不審な接続試行状況

私はルータのログを記録しているので、以前にも自宅のインターネット接続環境で観測した不審な接続の試行状況を紹介したことがあります。

wave.hatenablog.com

同様に、ウクライナ情勢が急変した2022年2月の状況を紹介します。

不審な接続試行回数(国別)

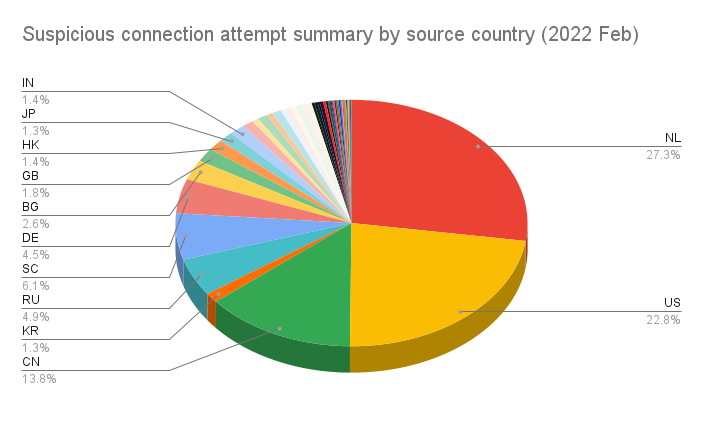

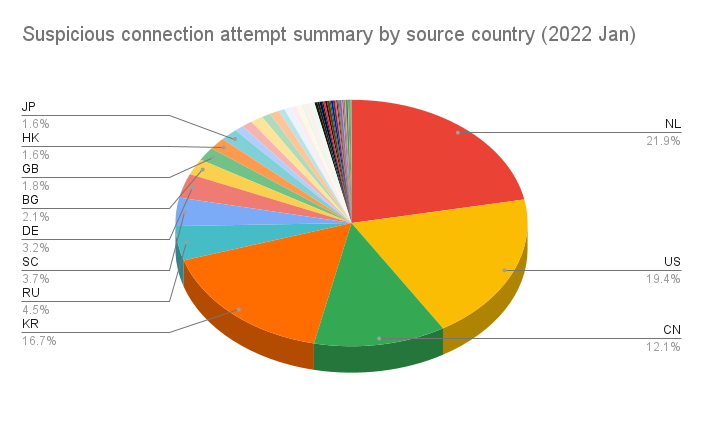

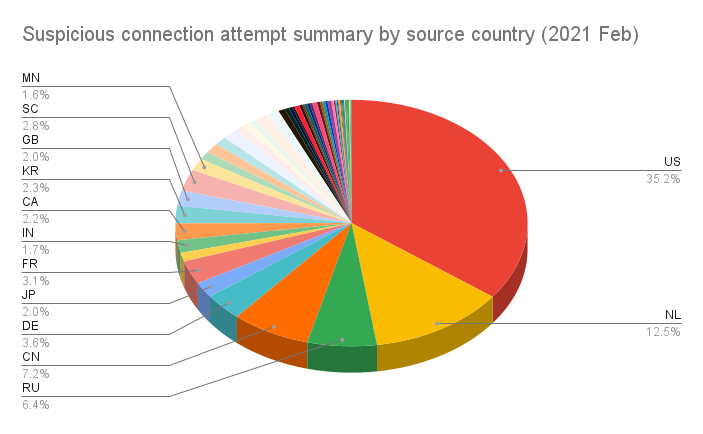

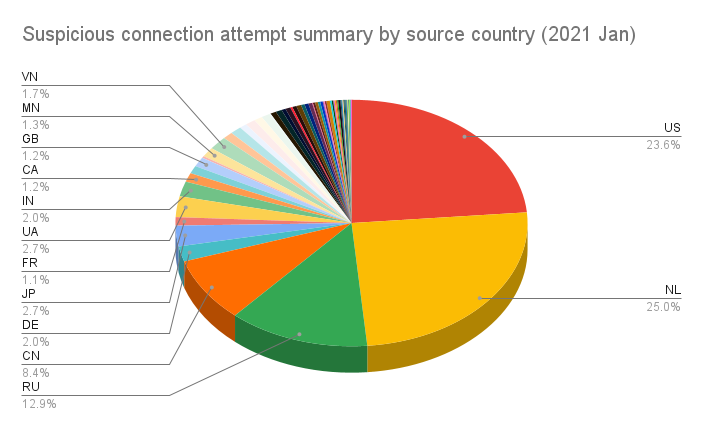

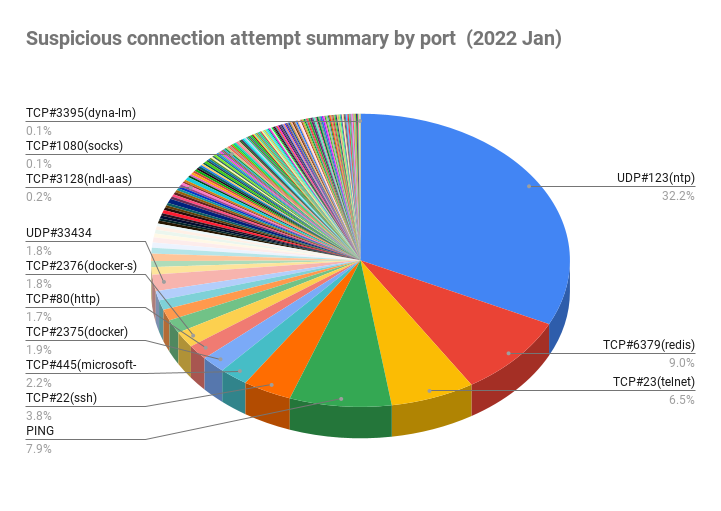

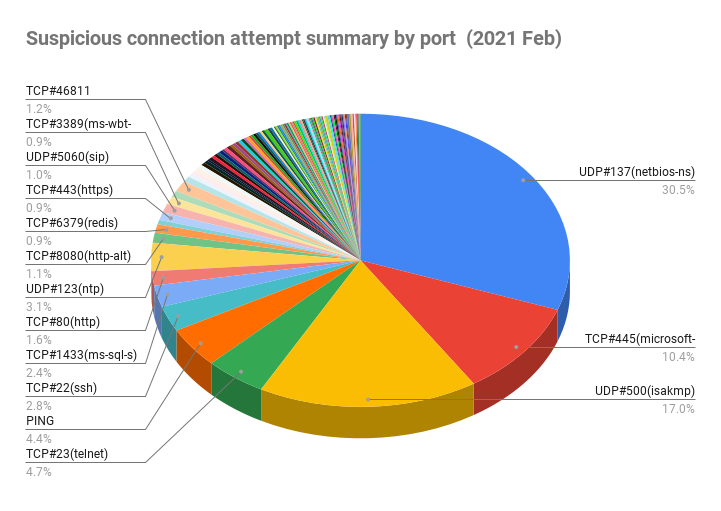

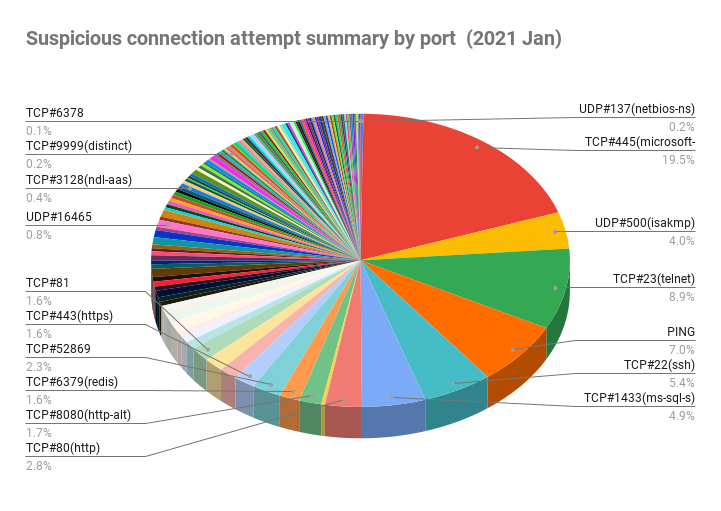

2022年2月の実績を単月で見てもNL(オランダ)が多いなーくらいの事しか言えませんので、比較用に前月(2022/1)、前年同月(2021/2)、前年前月(2021/1)のデータも掲載します。

各データを比較してみると、前年はUS(アメリカ)が最多だったのにNL(オランダ)が抜いたことが判ります。RU(ロシア)は前月比では微増していますが、前年比では減少傾向です。2021/1のみUA(ウクライナ)も上位(とは言え2.7%)に顔を出していますが、今年は特に目立ちません。

記録される発信元IPアドレスが必ずしも真の攻撃者であるとは限りませんので、実情は異なる可能性がありますがロシア周りの動向に特に目立った動きは見られないようです。なお、IPアドレスから国の特定にはDB-IP Lite databasesを使用しています。

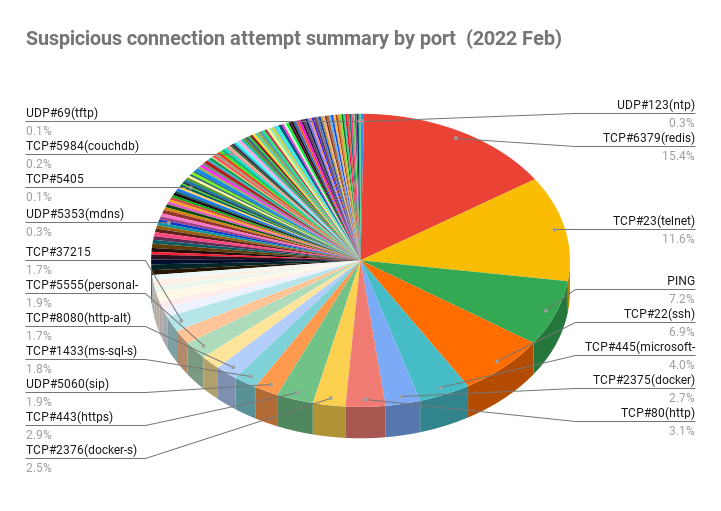

不審な接続試行回数(ポート別)

今年はTCP#6379宛の不審な接続試行が顕著に増加しているのが読み取れます。通常はin-memory DBのRedisで使用されるポートですが、一般個人が使用する類のソフトウェアではないため何故激増しているのか理解に苦しみます(一攫千金狙いの攻撃者が企業情報システムを狙っているのであればOracleDBの#1521やSQLServerの#1433と同じような頻度になりそうですが、そうではないことから察するにRedisの未知の脆弱性を見つけた攻撃者でも居るのでしょうか???)。なお、元データを確認したところTCP#6379宛の接続を試行してきている通信の大多数はCN(中国)からでした。

また、今年はdockerが使用するTCP#2375,2376宛の通信が増えているのも特徴かもしれません。Redis程ではないにしてもdockerも一般個人は殆ど使用しないソフトウェアですから、企業をターゲットにしているのでしょうかね?

通信が暗号化されないtelnetが狙われるのはいつも通りな感じで、暗号化されるsshもリスト型攻撃でもするつもりなのか狙われているのは特に目立った変化は無さそうです。秋田県の水位観測システムの攻撃に使用されたとみられるリモートデスクトップのTCP#3389も特に目立った増加はしていないようです。

補足データ

上記円グラフでは母数(不審な接続試行総回数)に対する比率で示していますが、月別の総回数は下表の通りです。

| Year-Month | TotalCount |

|---|---|

| 2021-01 | 198706 |

| 2021-02 | 212920 |

| 2022-01 | 287605 |

| 2022-02 | 204452 |

2022/01は多かったですが、2022/02は前月比・前年比共に減少しています。故にグラフ上の比率は下がっても実は回数ベースでは増えていたというオチはありません。

雑感

このような状況ですので、幸い現時点では日本国内のネットワーク接続された脆弱な機器を無差別に狙った攻撃が増加しているようには思えません。もちろん、このデータは私が契約している回線だけの話なので実情は異なる可能性もおおいにありますが、警察庁や一部のISP等が公開している情報とも大きな齟齬は無いように思えます。

世界情勢を踏まえて考えるなら、「これから(時間をかけて)脆弱な機器を探して見つかったら攻撃する」というような非効率なことはしないのではないかと思います。(攻撃を受けた秋田県の水位観測システムがそうであったかは判りませんが)既知の脆弱な機器に攻撃を仕掛けるとか、(攻撃を受けたトヨタのサプライヤーがそうであったかは判りませんが)標的型攻撃で特定の企業や組織に対して攻撃した方が迅速に被害を与えることができますから。

冒頭に貼った経済産業省の注意喚起のPDFにも同じようなことが書いてありましたが、サイバー攻撃被害を防ぐために、セキュリティアップデートはなるべく早く適用しましょうねとか、(特に外部からの)添付ファイルは無暗に開かないようにしましょうねとか、安易なパスワードを使ったり使いまわしたりするのはやめましょうねとか、基本的な対策を怠らないようにしましょう。

また、サイバーセキュリティの話とは関係ありませんがウクライナ支援の募金窓口をお探しの方は以下が参考になると思います。

検索結果 - Yahoo!ネット募金

以上。