NOTICEの効果測定

総務省及び情報通信研究機構(NICT)による合法不正アクセスNOTICEことIoT機器調査及び注意喚起が実施されることを以下の投稿などで紹介しました。

wave.hatenablog.com

wave.hatenablog.com

2019年2月に開始されてから既に半年以上が経過しましたので、どんな状況なのか確認してみたいと思います。

公式情報

NOTICEの公式サイトが開設されていますが、NEWS欄にNOTICEの実施状況が掲載されているわけではなく、本投稿記載時点(2019/9/3)では2019/6/28公開の総務省の以下のページにリンクが張られています。

NOTICE|サイバー攻撃に悪用されるおそれのあるIoT機器の調査、注意喚起を行うプロジェクト

総務省|脆弱なIoT機器及びマルウェアに感染しているIoT機器の利用者への注意喚起の実施状況

同一情報をNOTICE公式サイトと総務省のサイトの両方に掲載しても二重管理になるだけですから、総務省側に寄せたんでしょうかね。と、思ったら同じ情報がNICTにも重複して掲載されていました。

脆弱なIoT機器及びマルウェアに感染しているIoT機器の利用者への注意喚起の実施状況 | NICT-情報通信研究機構

各サイトの棲み分けというか、どういうポリシーで情報公開してるのか良く判りませんが、それはさておき、上記サイトより抜粋・引用すると、以下の結果となったようです。

単純に計算してみると、

- 日本国内のIPアドレスでログイン可能な状態で外部公開されているサーバーの存在率:0.034%~0.047%

- 日本国内のIPアドレスで脆弱なID/パスワードの組み合わせでログイン可能な状態で外部公開されているサーバーの存在率:0.00016%

ということになります。

前者はリモートからの管理するためなど、意図的にそのように設定しており適切に維持運用が図られているのなら直ちに問題になることは無いでしょう。ポートノッキングを併用するなど、安全性を高めるハードニングの余地はありますが。

一方、後者はこれだけ大規模に調査して、こんなに少ないの?*1という気もします。こんなに少ないのなら、逆に既に乗っ取られたうえパスワード変更されている(そして所有者はそれに気づいていない?)機器も少なからず存在するのでしょう。

実際に、NOTICEとは別に行われているNICTによるNICTERプロジェクトにより「マルウェアに感染しているIoT機器の利用者への注意喚起の取組結果」というのも同じページに掲載されており、そちらは「ISPに対する通知の対象となったもの → 1回当たり112件~155件*2」とされています。NOTICEは脆弱なID/パスワードで侵入できるかを調査していますが、NICTERはマルウェア感染を原因とする通信を行っている機器を検知するものとされていますので、(現状のID/パスワードとは関係なく、)既に乗っ取られた機器はそれなりに存在することが解ります。

以下、実際のデータと突き合わせてみようと思いますが、以下のグラフのデータソースは私の個人宅で収集したデータで、NICTは無関係です。また、不審な接続を試行してきたIPアドレスと国の紐づけにはIP Geolocation by DB-IPのIP to Country Lite Databaseを使用しています。

過去1年間の月別国別不審な接続試行回数

日本国内ではNOTICEのような取り組みが行われていますが、インターネット経由で行われる不正アクセスには国境はありません。

というわけで、改めて過去1年間の不審な接続の試行を月別・国別に整理してみると、以下のグラフのようになりました。

※不審な接続試行回数の過去1年通算で上位10カ国のみをプロット

2018年11月だけ激増してますが、調べてみたところ11/23~24にかけてUDP#1900(SSDP)への不審な接続が各国から大量に試行されていました*3。

直近ではブルガリアからの不審な接続試行が増えているように見えます。

過去1年間の月別ポート別日本からの不審な接続試行回数

NOTICEが効果を発揮しているなら、NOTICE開始(2019/2/20)以降の日本国内からの不審な接続試行は減少すると言えるはずです。

過去1年間の日本国内からの不審な接続の試行を月別・ポート別に整理してみると、以下のグラフのようになりました。

※不審な接続試行回数の過去1年通算で上位20ポートのみをプロット

4月以降大きく減ったようにも見えますが、直近ではまた増えつつあるような。かといって、特筆するほどの増減でもないようにも見え、もう少し経過観察が必要だと思います。とは言え、たった147件の注意喚起でここまで状況が変わるとも思えないので、ISP側でも並行して独自に対策が取られていたりするのでしょうか?

また、多少の増減はありますが、安定してTCP#445(microsoft-ds)及びTCP#23(telnet)が多く狙われていることが読み取れます。前者はWindowsファイル共有(NASやLinuxで使われるSambaも同じ)で使用されるポートで、後者は昨今では殆ど使わないtelnetですが、古い組み込み機器などで生きながらえているのを狙っているのでしょう。

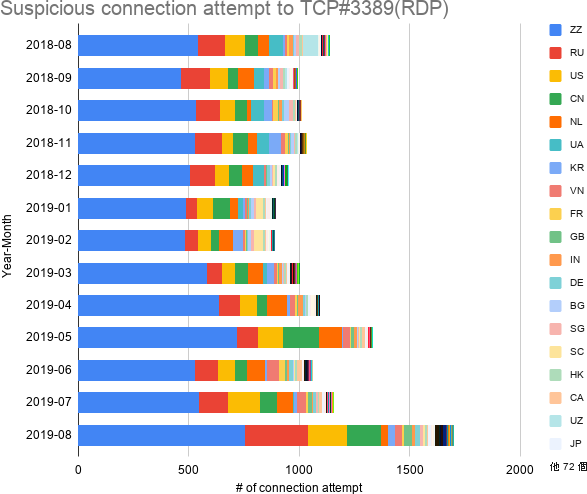

過去1年間の月別国別TCP#3389への不審な接続試行回数

NOTICEとは直接の関係はありませんが、以下の記事が話題になっていたのでついでに調べてみました。

簡単なパスワードでRDPを空けておいたら、数時間でハッキングされマイニングツールを仕込まれた話【イニシャルB】 - INTERNET Watch

WndowsのRemoteDesktop(RDP)で使用されるTCP#3389への不審な接続試行を調べてみると、以下のグラフのようになりました。

※ZZは国の特定ができなかったもの

先月(2019/8)は特に多かったようですが、安定してロシア・アメリカ・中国の3カ国からの不審な接続試行が多く、日本国内からはほとんど狙われていないことが読み取れます。

以上。